搜索到

5

篇与

的结果

-

-

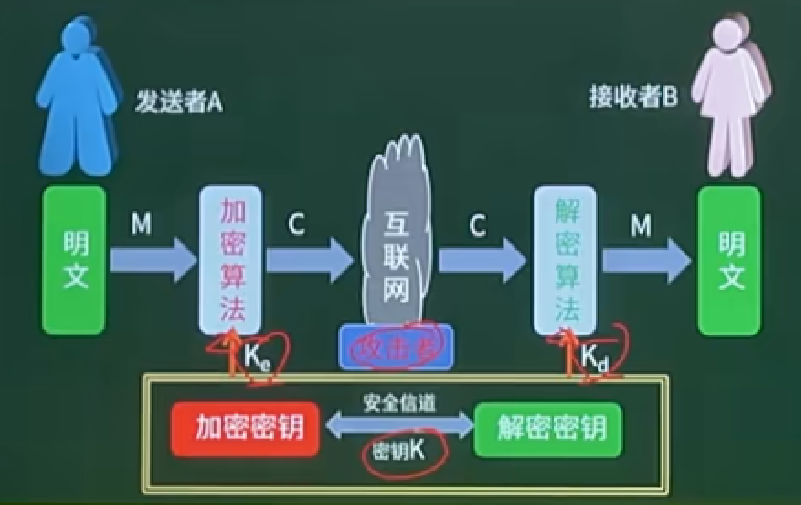

1. 加密技术与认证技术 考点1:对称加密与非对称加密技术考点2:数字签名与信息摘要应用考点3:数字证书应用对称加密与非对称加密技术对称加密:加密解密使用相同密钥(Ke = Kd)特点:1.加密强度不高,但效率高 2.密钥分发困难常见加密(共享密钥)算法:DES,3DES,RC-5,IDEA算法非对称加密技术非对称加密:Ke≠Kd;密钥必须成对使用(公钥加密,相应的私钥解密)特点:加密速度慢,但强度高。常见非对称密钥(公开密钥)加密算法:RSA,ECC(椭圆双曲线算法)数字信封技术:将对称密钥使用非对称算法加密传输数字签名与信息摘要应用确保发送者身份不可假冒(真实性)数字摘要:由单向散列函数加密成固定长度的散列值。常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5。数字证书应用CA签名是由CA机构颁发

1. 加密技术与认证技术 考点1:对称加密与非对称加密技术考点2:数字签名与信息摘要应用考点3:数字证书应用对称加密与非对称加密技术对称加密:加密解密使用相同密钥(Ke = Kd)特点:1.加密强度不高,但效率高 2.密钥分发困难常见加密(共享密钥)算法:DES,3DES,RC-5,IDEA算法非对称加密技术非对称加密:Ke≠Kd;密钥必须成对使用(公钥加密,相应的私钥解密)特点:加密速度慢,但强度高。常见非对称密钥(公开密钥)加密算法:RSA,ECC(椭圆双曲线算法)数字信封技术:将对称密钥使用非对称算法加密传输数字签名与信息摘要应用确保发送者身份不可假冒(真实性)数字摘要:由单向散列函数加密成固定长度的散列值。常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5。数字证书应用CA签名是由CA机构颁发 -

-

-